100% open source

Victory of Samothrace

Exploitez l'analyse du trafic réseau pour extraire des informations confidentielles.

Wi-Fi

Détecteur de mouvement Lungo

Désactivez un détecteur de mouvement à distance en exploitant une faille du protocole MQTT.

MQTT

Système de sécurité du Louvre

Obtenez un accès administrateur en exploitant une faille dun logiciel interne.

UART

Le scarabée doré

Inspectez les communications inter-composants et récupérez les données échangées.

Signaux logique

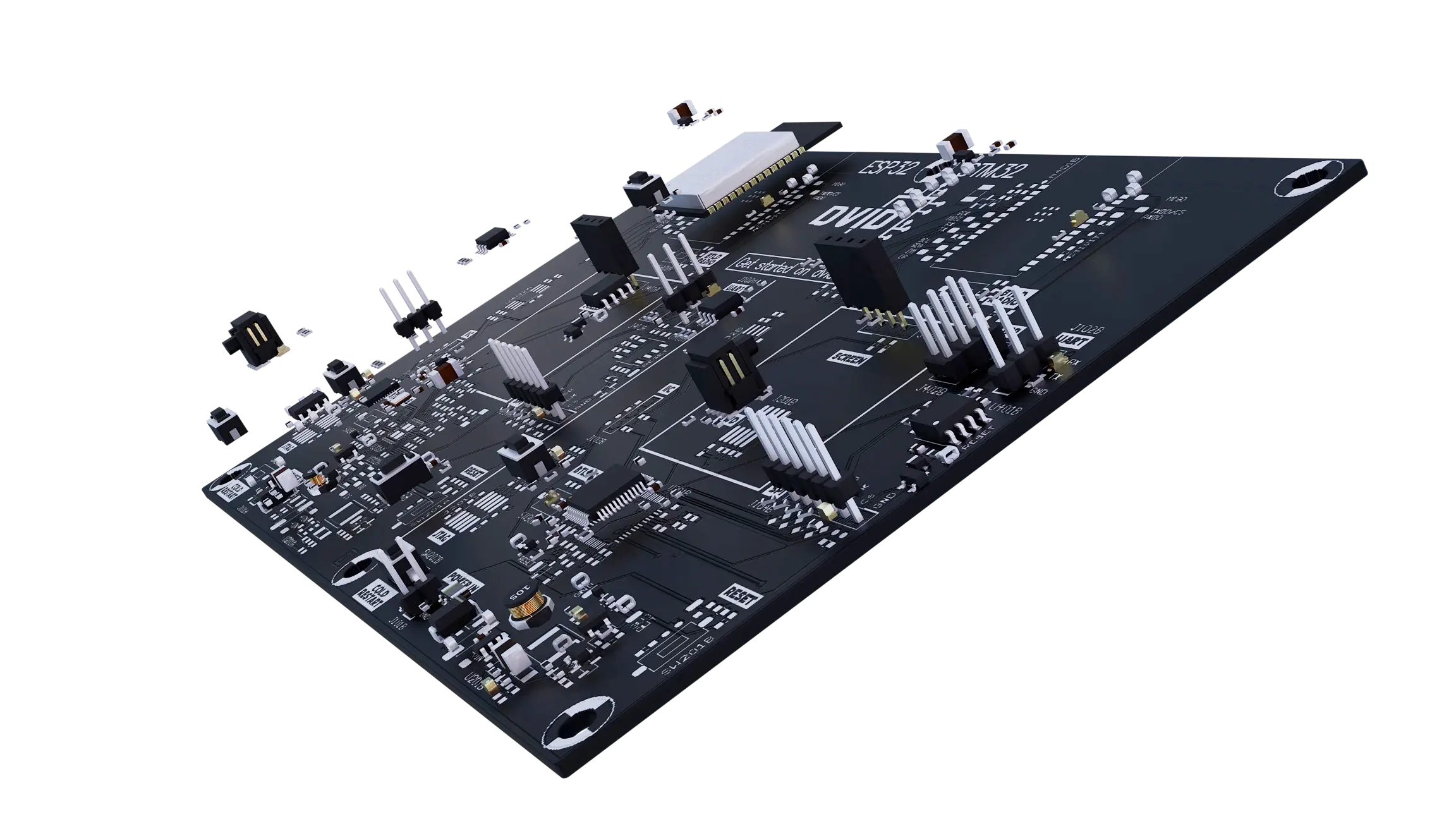

Copernic Industries BBQ

Vous travaillez pour Copernic Industries et le RSSI vous demande d'enquêter sur une faille de sécurité affectant le produit phare : le BBQ.

Il semble que votre sous-traitant ait été compromis et qu'une porte dérobée puisse être installée dans le produit. Vous disposez d'une heure pour enquêter trouver la backdoor et tenter de la neutraliser.

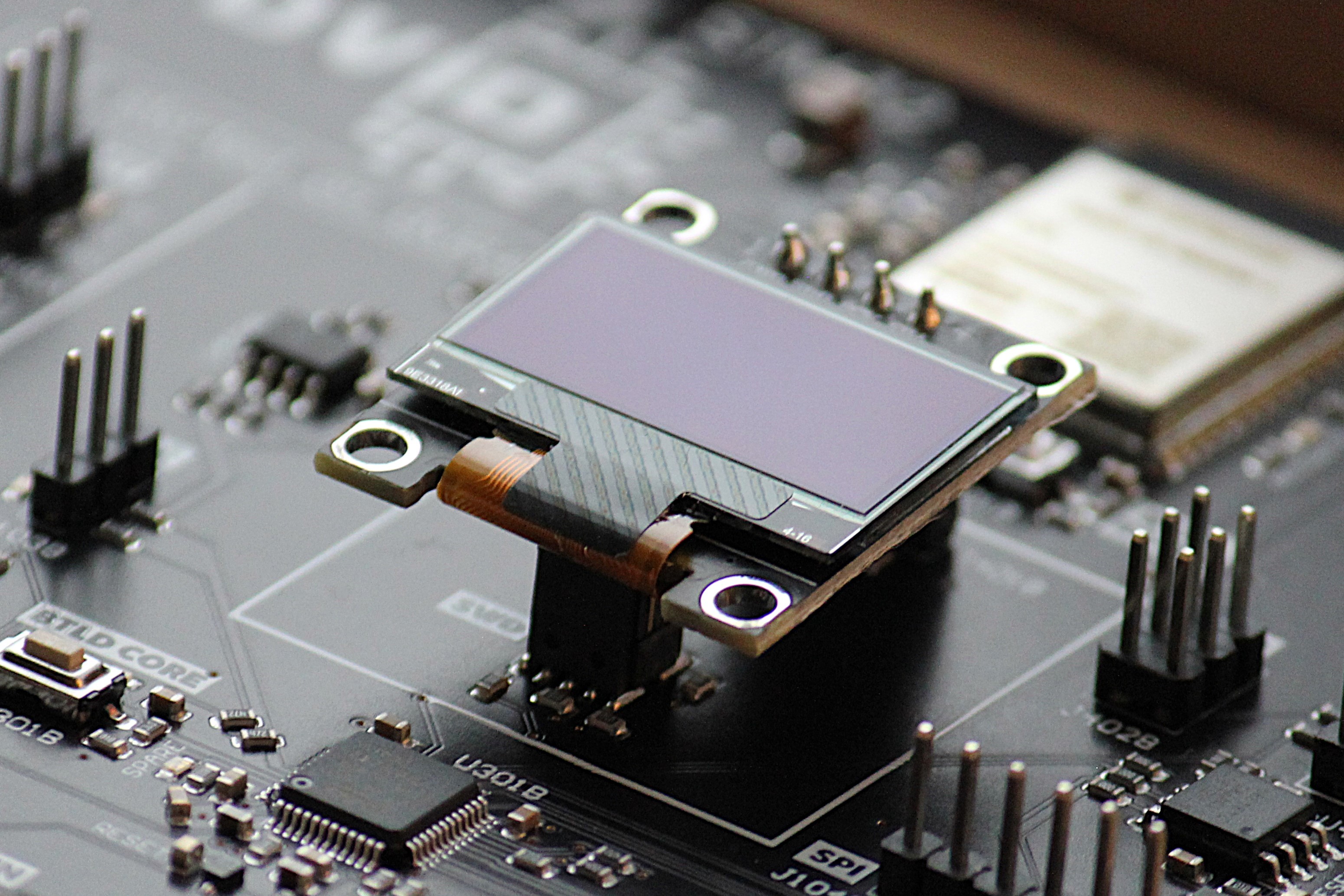

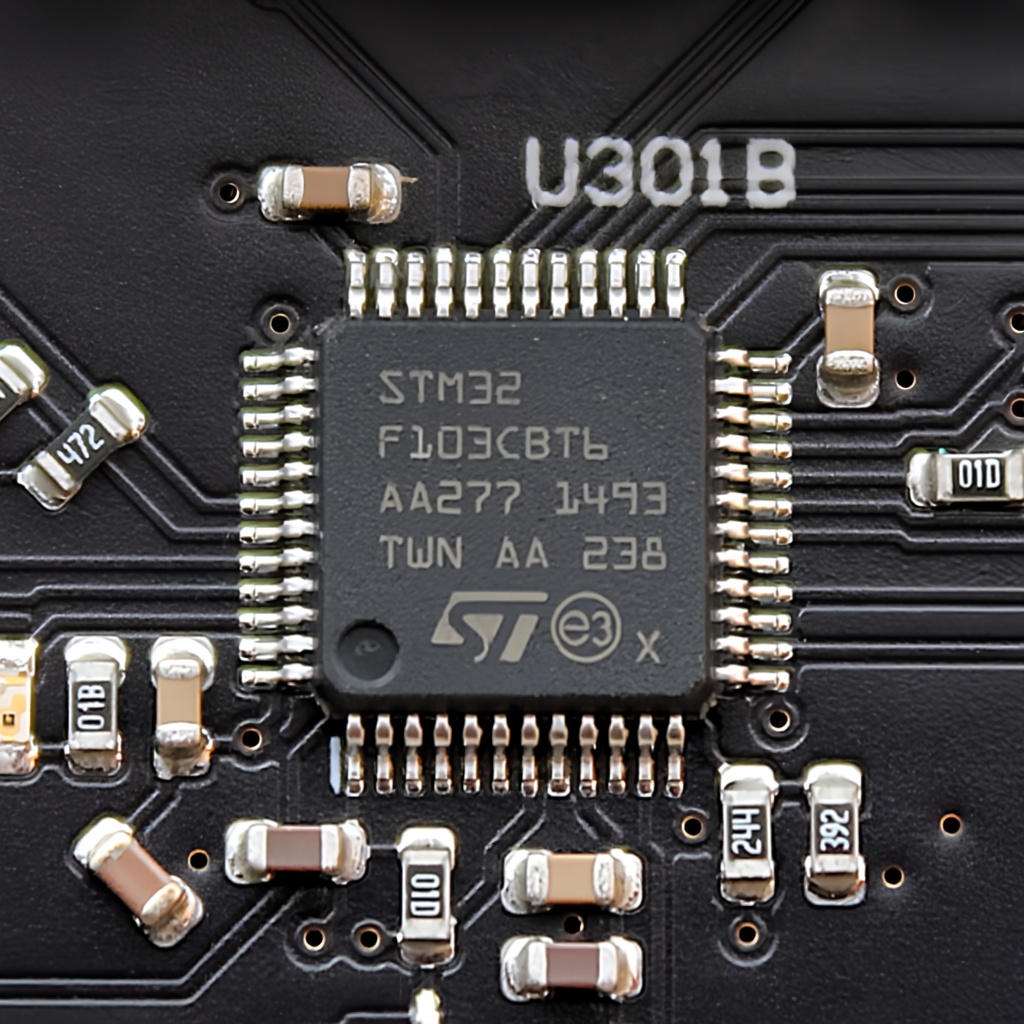

Atelier DVID/WOCSA

Cet atelier propose une introduction pratique à l'exploitation des ports UART sur la carte DVID, côté STM32. Les participants apprennent à connecter correctement le port UART au microcontrôleur STM32F103, à dumper et analyser le firmware, à observer son comportement en temps réel et à extraire des artefacts ou indicateurs utiles pour le reverse engineering et la threat intelligence.